Um grupo de ameaças apoiado pela Coreia do Norte rastreado como Kimsuky está usando uma extensão de navegador maliciosa para roubar os e-mails de usuários do Google Chrome ou Microsoft Edge que leem seu webmail.

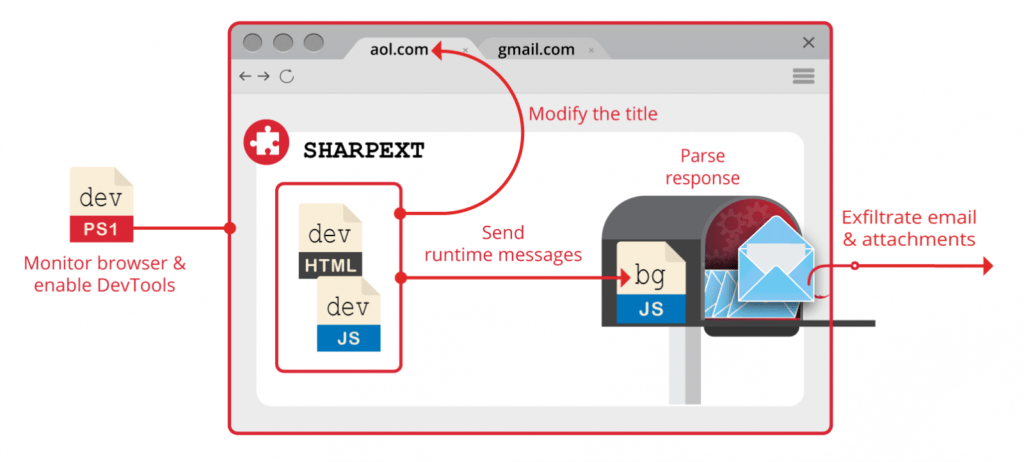

Apelidada de SHARPEXT pelos pesquisadores da Volexity que descobriram a campanha em setembro, a extensão suporta três navegadores baseados em Chromium (Chrome, Edge e Whale) e pode roubar e-mails de contas do Gmail e AOL.

O invasor instala a extensão maliciosa após comprometer o sistema de destino usando um script VBS personalizado, substituindo os arquivos “Preferências” e “Preferências de segurança” por arquivos baixados do servidor de comando e controle do malware.

Depois de baixar um novo arquivo de preferência para um dispositivo infectado, o navegador da Web carrega automaticamente a extensão SHARPEXT.

“Malware verifica e vaza dados da conta de webmail das vítimas diretamente enquanto navegam”, disse a Volexity na quinta-feira.

“Desde a descoberta, a extensão evoluiu e está atualmente na versão 3.0, baseada em um sistema interno de controle de versão.”

Como a Volexity revelou hoje, esta última campanha está alinhada com os ataques anteriores de Kimsuky, pois também implantou o SHARPEXT “em ataques contra a política externa, nuclear e outros indivíduos com interesses estratégicos” nos Estados Unidos, Europa e Coréia do Sul.

Ataques furtivos e eficientes

Ao explorar a sessão já logada do alvo para roubar e-mail, o provedor de e-mail da vítima permanece indetectável, tornando a detecção muito desafiadora, se não impossível.

Além disso, o fluxo de trabalho da extensão não aciona nenhum alerta de atividade suspeita na conta da vítima, garantindo que atividades maliciosas não possam ser detectadas verificando os alertas na página de status da conta do webmail.

Os agentes de ameaças norte-coreanos podem usar o SHARPEXT para coletar informações extensas com os seguintes comandos:

- Liste os e-mails coletados anteriormente das vítimas para garantir que os e-mails duplicados não sejam carregados. A lista é continuamente atualizada à medida que o SHARPEXT é executado.

- Liste os domínios de e-mail com os quais a vítima se comunicou anteriormente. A lista é continuamente atualizada à medida que o SHARPEXT é executado.

- Colete uma lista negra de remetentes de e-mail que devem ser ignorados ao coletar e-mails de vítimas.

- Adicione o domínio à lista de todos os domínios visualizados pela vítima.

- Carregue o novo anexo para o servidor remoto.

- Faça upload dos dados do Gmail para um servidor remoto.

- Comentado pelo invasor; receba uma lista de anexos a serem vazados.

- Carregar dados AOL para um servidor remoto.

- Esta não é a primeira vez que um grupo APT norte-coreano usa uma extensão de navegador para coletar e vazar dados confidenciais de sistemas de destino comprometidos.

Conforme relatado pela equipe ASERT da Netscout em dezembro de 2018, uma campanha de spear phishing orquestrada por Kimsuky está gerando extensões maliciosas do Chrome desde pelo menos maio de 2018, visando um grande número de entidades acadêmicas em universidades.

A CISA também emitiu um alerta contra as políticas, técnicas e procedimentos do grupo (TTP), destacando o uso de extensões de navegador maliciosas pelo grupo para roubar credenciais e cookies dos navegadores das vítimas.

Leia também: Malware Linux atinge recorde em 2022