Conteúdo

Vem comigo nesse artigo descobrir as 5 vulnerabilidades perigosas em aplicativos da web e como encontrá-las, com isso mantendo a segurançados seus aplicativos web.

Os aplicativos de software como serviço (SaaS) são um elemento importante de muitas organizações. O software baseado na Web melhorou drasticamente a maneira como as empresas operam e fornecem serviços em diferentes setores, como educação, TI, finanças, mídia e saúde.

Os cibercriminosos estão sempre encontrando maneiras inovadoras de explorar os pontos fracos dos aplicativos da web. As razões por trás de seus motivos podem variar de ganho financeiro a animosidade pessoal ou alguma agenda política, mas todas representam um risco significativo para sua organização. Então, quais vulnerabilidades podem existir em um aplicativo da web? Como você os identifica?

1. Injeção de SQL

A injeção de SQL é um ataque popular no qual instruções ou consultas SQL maliciosas são executadas em um servidor de banco de dados SQL executado por trás de um aplicativo da web.

Ao explorar as vulnerabilidades do SQL, é possível que os invasores ignorem configurações de segurança, como autenticação e autorização, e obtenham acesso a bancos de dados SQL que armazenam registros de dados confidenciais de diferentes empresas. Depois de obter esse acesso, um invasor pode manipular dados adicionando, modificando ou excluindo registros.

Para proteger seu banco de dados de ataques de injeção de SQL, é importante implementar a validação de entrada no código do aplicativo e usar consultas parametrizadas ou instruções preparadas. Dessa forma, a entrada do usuário é devidamente sanitizada e quaisquer elementos potencialmente maliciosos são removidos.

2. Script entre sites (XSS)

XSS, também conhecido como cross-site scripting, é uma vulnerabilidade de segurança da Web que permite que invasores injetem código malicioso em sites ou aplicativos confiáveis. Isso acontece quando o aplicativo da web não valida corretamente a entrada do usuário antes de usá-lo.

Depois de injetar e executar o código com sucesso, o invasor consegue controlar a interação da vítima com o software.

3. Configuração de segurança incorreta

Uma configuração de segurança é a implementação de configurações de segurança incorretas ou que levam a erros. Dessa forma, se a configuração não for configurada corretamente, ela pode deixar uma falha de segurança no aplicativo, permitindo que invasores roubem informações ou lancem ataques cibernéticos para atingir seus objetivos, como desligar o aplicativo e causar um tempo de inatividade maciço (e caro).

Erros de configuração de segurança podem incluir abertura de portas, uso de senhas fracas e envio de dados não criptografados.

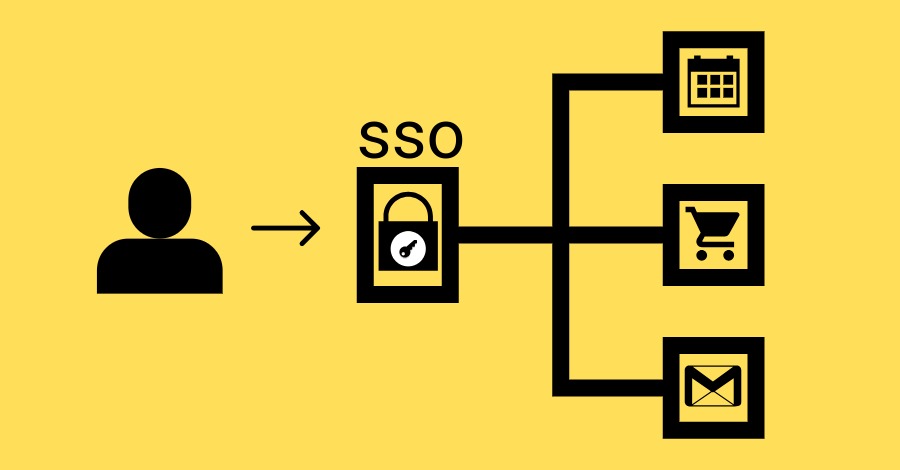

4. Controle de Acesso

O controle de acesso desempenha um papel vital na proteção de aplicativos contra entidades não autorizadas que não permitem o acesso a dados críticos. Se os controles de acesso forem violados, podem ocorrer violações de dados.

Uma vulnerabilidade de autenticação quebrada permite que um invasor roube a senha, a chave, o token ou outras informações confidenciais de um usuário autorizado para obter acesso não autorizado aos dados.

Para evitar isso, você deve implementar a autenticação multifator (MFA), gerar senhas fortes e mantê-las seguras.

Leia também: Entendendo os diferentes tipos de teste de aplicativos

5. Falhas de senha

Fraquezas nas senhas podem levar à divulgação de dados sensíveis, tornando-os acessíveis a entidades que de outra forma não conseguiriam visualizá-los. Isso acontece devido a mecanismos de criptografia mal implementados ou simplesmente à falta de criptografia.

Para evitar armadilhas criptográficas, é importante classificar os dados processados, armazenados e enviados por aplicativos da web. Ao identificar ativos de dados confidenciais, você pode garantir que eles sejam criptografados quando não estiverem em uso e em trânsito.

Então, invista em uma boa solução de criptografia que use algoritmos fortes e de última geração, centralize a criptografia e o gerenciamento de chaves e cuide do ciclo de vida da chave.

Saiba mais nesse artigo sobre os melhores softwares para gerenciar senhas: Gerenciador de senhas do Google recebe atualização

Como encontrar vulnerabilidades na web?

Existem duas abordagens principais para realizar testes de segurança da Web em aplicativos. Recomendamos o uso de ambos os métodos para melhorar sua segurança online.

Use ferramentas de varredura de rede para encontrar vulnerabilidades

Os scanners de vulnerabilidade são ferramentas que identificam automaticamente possíveis pontos fracos em aplicativos da Web e sua infraestrutura subjacente. Esses scanners são úteis porque têm o potencial de encontrar uma variedade de problemas e podem ser executados a qualquer momento, tornando-os uma adição valiosa a uma rotina regular de teste de segurança durante o desenvolvimento de software.

Existem várias ferramentas disponíveis para detectar ataques SQL Injection (SQLi), incluindo opções de código aberto que podem ser encontradas no GitHub. Algumas ferramentas amplamente utilizadas para consultar SQLi são NetSpark, SQLMAP e Burp Suite.

Além disso, Invicti, Acunetix, Veracode e Checkmarx são ferramentas poderosas que podem escanear um site ou aplicativo inteiro em busca de possíveis problemas de segurança, como XSS. Usando-os, você pode encontrar buracos óbvios de forma rápida e fácil.

O Netsparker é outro scanner eficiente, oferecendo proteção OWASP Top 10, auditoria de segurança de banco de dados e descoberta de ativos. Você pode usar o Qualys Web Application Scanner para encontrar configurações incorretas de segurança que possam representar uma ameaça.

Portanto, existem muitos scanners da web que podem ajudá-lo a encontrar problemas com seus aplicativos da web – tudo o que você precisa fazer é pesquisar os diferentes scanners para ver qual é o melhor para você e sua empresa.

Saiba mais: O que é hacker ético?

Teste de penetração

O teste de penetração é outro método que pode ser usado para encontrar vulnerabilidades em aplicativos da web. Este teste envolve ataques simulados em sistemas de computador para avaliar sua segurança.

Durante o teste de penetração, os especialistas em segurança usam os mesmos métodos e ferramentas que os hackers para identificar e demonstrar o impacto potencial das falhas. Portanto, aplicações web são desenvolvidas com o objetivo de eliminar brechas de segurança; por meio de testes de penetração, é possível descobrir a eficácia desses esforços.

O teste de petição ajuda as organizações a identificar lacunas nos aplicativos, avaliar a força dos controles de segurança, atender aos requisitos regulatórios, como PCI DSS, HIPAA e GDPR, e mapear o cenário de segurança atual para que o gerenciamento possa alocar orçamentos conforme necessário.

Leia também: Como evitar scripts entre sites no Node JS

Conclusão de 5 vulnerabilidades perigosas em aplicativos da web e como encontrá-las

Portanto, tornar os testes de segurança web uma parte regular da estratégia de segurança cibernética da sua organização é uma boa jogada. Então, algum tempo atrás, os testes de segurança eram feitos apenas anualmente ou trimestralmente, geralmente como um teste de penetração independente. Muitas organizações agora integram o teste de segurança como um processo contínuo.

Então, testes de segurança regulares e boas precauções em vigor ao projetar aplicativos impedirão ataques cibernéticos. Dessa forma, seguir boas práticas de segurança compensará a longo prazo e garantirá que você não se preocupe com a segurança o tempo todo.

Leia também: 10 melhores teclados gamers para melhor desempenho