Conteúdo

No mundo cada vez mais digital em que vivemos, a segurança da informação tornou-se uma preocupação essencial para indivíduos e organizações. Este artigo abordará os principais desafios enfrentados na área da segurança da informação e discutirá estratégias eficazes para superá-los. Ao compreender e lidar com esses desafios, é possível garantir a integridade, confidencialidade e disponibilidade dos dados, bem como proteger-se contra ameaças cibernéticas.

Ameaças Cibernéticas em Evolução

No cenário atual, as ameaças cibernéticas estão em constante evolução e se tornaram uma preocupação significativa para indivíduos, empresas e até mesmo governos. Compreender as ameaças cibernéticas mais comuns e estar ciente de sua evolução contínua é fundamental para implementar medidas de segurança eficazes. Aqui estão algumas das ameaças mais prevalentes e sua explicação:

Malware

O malware é um termo abrangente que engloba uma variedade de software malicioso, como vírus, worms, cavalos de Troia, spyware e ransomware. Esses programas são projetados para infectar sistemas e dispositivos, comprometendo a segurança e permitindo que hackers acessem informações confidenciais. O malware é geralmente distribuído por meio de downloads de software não confiáveis, anexos de e-mails maliciosos ou sites comprometidos.

Phishing

O phishing é uma técnica em que os hackers se passam por entidades confiáveis, como bancos, redes sociais ou empresas, para enganar os usuários e obter informações confidenciais, como senhas, números de cartão de crédito e dados pessoais. Os ataques de phishing são realizados por meio de e-mails, mensagens de texto, ligações telefônicas ou sites falsos que imitam as plataformas legítimas.

Ransomware

O ransomware é um tipo específico de malware que criptografa os arquivos de um sistema e exige um resgate (geralmente pago em criptomoedas) para restaurar o acesso aos dados. Os ataques de ransomware têm sido uma ameaça crescente, especialmente para empresas, e podem causar grandes prejuízos financeiros e operacionais.

Ataques de Engenharia Social

Os ataques de engenharia social exploram a natureza humana, em vez de falhas técnicas, para obter acesso não autorizado a informações. Esses ataques envolvem a manipulação psicológica de indivíduos para obter informações confidenciais ou acesso a sistemas protegidos. Exemplos comuns incluem phishing por telefone, onde o hacker se passa por um representante de uma empresa para obter informações sensíveis.

É importante destacar que essas ameaças estão em constante evolução. Os hackers estão sempre buscando novas técnicas e abordagens para contornar as medidas de segurança existentes. Portanto, é fundamental adaptar constantemente as medidas de segurança para enfrentar essas ameaças em evolução. Algumas estratégias eficazes para combater as ameaças cibernéticas incluem:

- Manter sistemas e software atualizados com os patches de segurança mais recentes;

- Implementar firewalls e soluções de segurança confiáveis;

- Utilizar soluções antimalware e antivírus atualizadas;

- Educar os usuários sobre os riscos e melhores práticas de segurança;

- Implementar autenticação multifator para aumentar a segurança de contas;

- Realizar backups regulares e armazená-los de forma segura;

- Monitorar continuamente os sistemas em busca de atividades suspeitas;

- Estabelecer políticas de segurança claras e restringir o acesso a informações confidenciais apenas aos usuários autorizados.

Além disso, é importante lembrar que a segurança cibernética não é apenas uma responsabilidade das empresas ou organizações. Os usuários finais desempenham um papel fundamental na prevenção de ataques cibernéticos. A conscientização dos usuários sobre os riscos e a adoção de práticas de segurança, como não clicar em links suspeitos, não compartilhar informações confidenciais com fontes não confiáveis e usar senhas fortes, são medidas essenciais para mitigar as ameaças.

Vulnerabilidades de Infraestrutura

As vulnerabilidades de infraestrutura são pontos fracos que podem ser explorados por invasores para comprometer a segurança de sistemas de TI, redes e infraestrutura física. Identificar e mitigar essas vulnerabilidades é essencial para garantir a proteção dos ativos e dados de uma organização. A seguir, são apresentados os principais aspectos relacionados a esse tópico:

Sistemas de TI

Falhas de software desatualizado: Softwares desatualizados frequentemente possuem vulnerabilidades conhecidas que podem ser exploradas por invasores. É importante manter os sistemas operacionais, aplicativos e plataformas atualizados por meio da aplicação de patches e atualizações de segurança.

Configurações inadequadas: Configurações incorretas ou padrões de fábrica inseguros podem abrir brechas para ataques. É fundamental realizar uma análise de segurança nas configurações de sistemas e aplicar as melhores práticas recomendadas para fortalecer a segurança.

Redes

Falhas de segurança de rede: Redes mal configuradas, ausência de firewalls, políticas de acesso inadequadas e falta de monitoramento de tráfego de rede podem expor a infraestrutura a ataques. É necessário implementar firewalls, segmentar a rede, restringir o acesso e monitorar constantemente o tráfego para identificar atividades suspeitas.

Wi-Fi inseguro: Redes Wi-Fi mal configuradas ou sem criptografia adequada podem permitir o acesso não autorizado à rede. É importante utilizar protocolos de segurança Wi-Fi, como o WPA2 ou WPA3, e configurar senhas fortes para acesso à rede.

Infraestrutura física

Acesso físico não autorizado: A falta de controle de acesso físico a salas de servidores, data centers ou equipamentos pode permitir que invasores obtenham acesso direto aos sistemas. É necessário implementar medidas de segurança, como fechaduras, câmeras de segurança e sistemas de controle de acesso, para proteger a infraestrutura física.

Falta de proteção contra desastres: Incêndios, inundações e outros desastres naturais podem danificar a infraestrutura física e resultar na perda de dados e interrupção dos serviços. É importante implementar medidas de proteção adequadas, como sistemas de supressão de incêndio, backups em locais seguros e planos de recuperação de desastres.

Portanto, identificar e abordar as vulnerabilidades de infraestrutura é crucial para garantir a segurança da informação. Manter software e hardware atualizados, configurar corretamente os sistemas e adotar medidas de segurança física são etapas fundamentais para mitigar os riscos. Além disso, é importante realizar auditorias de segurança regulares e acompanhar as melhores práticas da indústria para garantir a proteção contínua da infraestrutura.

Gestão de Identidade e Acesso

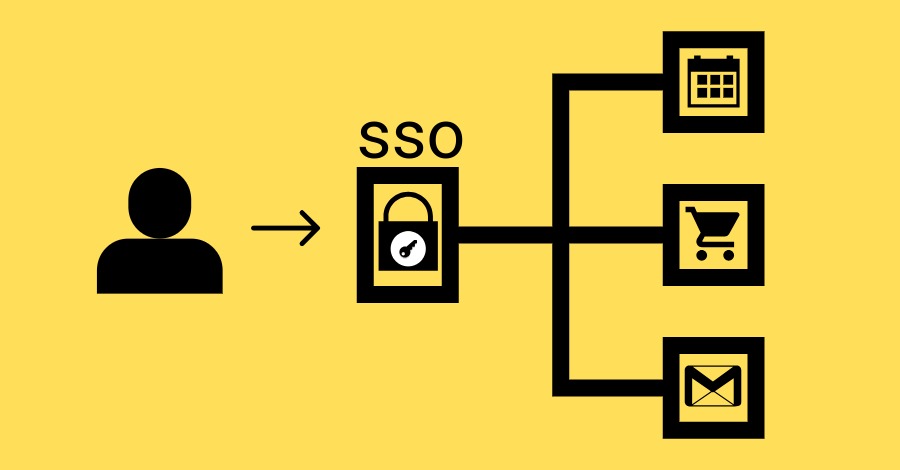

A gestão eficiente de identidade e acesso desempenha um papel fundamental na segurança da informação, garantindo que apenas usuários autorizados tenham acesso a informações sensíveis. É essencial implementar medidas robustas para autenticação, gerenciamento de senhas e controle de acesso baseado em privilégios. A seguir, são apresentadas as principais considerações e melhores práticas nesse contexto:

Autenticação forte

Senhas robustas: Estabelecer políticas de senha que exijam senhas complexas, de comprimento adequado e que sejam atualizadas regularmente. É recomendável o uso de senhas que combinem letras maiúsculas e minúsculas, números e caracteres especiais.

Autenticação multifator (MFA): Implementar a autenticação multifator, que requer a apresentação de dois ou mais fatores de autenticação, como senhas, tokens, biometria ou aplicativos de autenticação. Isso aumenta significativamente a segurança, pois um invasor precisaria comprometer múltiplos fatores para obter acesso não autorizado.

Gerenciamento de senhas

Criptografia de senhas: Armazenar senhas criptografadas em vez de armazená-las em texto simples. Isso evita que senhas sejam comprometidas em caso de violação de dados.

Uso de soluções de gerenciamento de senhas: Encorajar o uso de soluções de gerenciamento de senhas confiáveis, que permitem o armazenamento seguro de senhas e a geração de senhas complexas automaticamente.

Controle de acesso baseado em privilégios

Privilégios mínimos: Conceder aos usuários apenas os privilégios necessários para realizar suas funções. Evitar a atribuição excessiva de privilégios administrativos, o que pode reduzir o impacto caso uma conta seja comprometida.

Revisões regulares de acesso: Realizar revisões periódicas dos privilégios de acesso para garantir que sejam consistentes com as necessidades do usuário e da organização. Remover imediatamente os acessos de ex-colaboradores ou usuários não autorizados.

Monitoramento e registros de acesso

Monitoramento contínuo: Implementar sistemas de monitoramento que registrem atividades de acesso e comportamentos suspeitos. Isso permite a detecção precoce de atividades maliciosas ou não autorizadas.

Análise de registros de acesso: Realizar análises regulares dos registros de acesso para identificar padrões incomuns, acessos suspeitos ou tentativas de acesso não autorizadas.

Portanto, uma gestão eficiente de identidade e acesso é fundamental para a segurança da informação. A autenticação forte, o gerenciamento adequado de senhas e o controle de acesso baseado em privilégios são elementos-chave nesse processo. Ao implementar essas práticas, as organizações podem garantir que apenas usuários autorizados tenham acesso a informações sensíveis, reduzindo significativamente o risco de violações de segurança.

Proteção de Dados

A proteção adequada de dados é essencial para garantir a confidencialidade, integridade e disponibilidade das informações. Nesse contexto, medidas como criptografia, backups regulares e políticas de retenção de dados desempenham um papel crucial. Além disso, é importante estar em conformidade com as regulamentações de privacidade de dados, como o Regulamento Geral de Proteção de Dados (GDPR) e a Lei Geral de Proteção de Dados (LGPD). A seguir, são apresentadas as principais considerações sobre esse tema:

Criptografia de dados

Criptografia em repouso: Utilizar criptografia para proteger os dados armazenados, seja em servidores, bancos de dados ou dispositivos de armazenamento. Isso garante que, mesmo que os dados sejam acessados de forma não autorizada, eles permaneçam inacessíveis sem a chave de criptografia correspondente.

Criptografia em trânsito: Utilizar protocolos de criptografia, como SSL/TLS, ao transmitir dados pela rede. Isso evita que as informações sejam interceptadas e acessadas por terceiros durante a transmissão.

Backups regulares

Realização de backups: Implementar um sistema de backups regular e automático para proteger os dados contra perda, corrupção ou exclusão acidental. Os backups devem ser armazenados em locais seguros e testados regularmente para garantir a sua eficácia.

Políticas de retenção de dados

Definição de prazos: Estabelecer políticas claras de retenção de dados, determinando por quanto tempo os dados devem ser mantidos com base em requisitos legais, regulatórios ou operacionais. Após o término do período de retenção, os dados devem ser adequadamente descartados ou anonimizados.

Descarte seguro: Implementar procedimentos seguros de descarte de dados, incluindo a destruição física de mídias de armazenamento ou a utilização de métodos confiáveis de eliminação de dados eletrônicos.

Conformidade com regulamentações de privacidade de dados

GDPR e LGPD: Compreender e cumprir as regulamentações de privacidade de dados aplicáveis, como o GDPR na União Europeia e a LGPD no Brasil. Essas regulamentações estabelecem diretrizes específicas para o tratamento, armazenamento e proteção de dados pessoais.

É importante destacar que a proteção de dados é um processo contínuo. As organizações devem revisar e atualizar regularmente suas práticas de proteção de dados, adaptando-se a novas ameaças e mudanças na legislação. A nomeação de um encarregado de proteção de dados (DPO) pode auxiliar nesse processo, garantindo que as políticas e práticas estejam em conformidade com as regulamentações aplicáveis.

Portanto, a proteção de dados é crucial para a segurança e privacidade das informações. A criptografia de dados, os backups regulares e as políticas de retenção de dados são medidas essenciais nesse contexto. Além disso, estar em conformidade com as regulamentações de privacidade de dados, como o GDPR e a LGPD, é essencial para evitar sanções legais e preservar a confiança dos clientes e parceiros.

Ao implementar medidas robustas de proteção de dados, as organizações podem reduzir os riscos de violações de segurança, roubo de informações e danos à reputação. Além disso, a proteção de dados adequada também promove a transparência e o respeito à privacidade dos indivíduos cujos dados são processados.

É recomendado que as organizações realizem uma avaliação de risco de segurança da informação para identificar as vulnerabilidades e ameaças específicas que podem afetar seus dados. Com base nessa avaliação, podem ser implementadas as medidas apropriadas de proteção, incluindo soluções tecnológicas, políticas internas, treinamento de funcionários e monitoramento contínuo.

Além disso, é importante estar atento às atualizações e mudanças nas regulamentações de privacidade de dados, a fim de garantir a conformidade contínua. Isso pode envolver a nomeação de um encarregado de proteção de dados (DPO) e a adoção de práticas de governança de dados sólidas, como a realização de avaliações de impacto de proteção de dados (DPIA) e a manutenção de registros de processamento de dados.

Portanto, a proteção adequada de dados é fundamental para garantir a segurança, privacidade e conformidade legal. Ao adotar medidas como criptografia, backups regulares, políticas de retenção de dados e conformidade com regulamentações de privacidade, as organizações podem proteger seus dados e demonstrar um compromisso com a segurança e a privacidade dos seus clientes e parceiros.

Conscientização e Treinamento

A conscientização e o treinamento em segurança da informação são elementos essenciais na proteção dos dados e na mitigação de riscos relacionados à segurança cibernética. É importante educar todos os usuários, desde funcionários até executivos, sobre as melhores práticas de segurança. A seguir, são apresentadas estratégias para promover a conscientização e o treinamento em segurança da informação:

Programas de conscientização

Campanhas de conscientização: Realizar campanhas regulares para destacar a importância da segurança da informação e os riscos associados. Isso pode incluir a distribuição de materiais educativos, como cartazes, e-mails informativos e vídeos de conscientização.

Comunicação clara: Transmitir informações de forma clara e acessível, evitando jargões técnicos complexos. Utilizar exemplos práticos e situações do cotidiano para ilustrar os riscos e as práticas seguras.

Treinamentos práticos

Simulações de phishing: Realizar exercícios de simulação de phishing, enviando e-mails falsos para os funcionários e medindo suas respostas. Isso ajuda a identificar áreas de vulnerabilidade e permite o treinamento direcionado para a identificação e evitação de ataques de phishing.

Treinamento em uso de senhas: Oferecer orientações sobre a criação de senhas fortes, o uso de autenticação multifator e a importância de não compartilhar senhas com outras pessoas. Também é importante incentivar a troca regular de senhas.

Navegação segura na Internet: Ensinar os funcionários a reconhecer e evitar sites e downloads suspeitos, além de instruí-los sobre práticas seguras de navegação, como não clicar em links desconhecidos e evitar o download de arquivos de fontes não confiáveis.

Políticas de segurança claras

Desenvolvimento de políticas: Criar políticas de segurança da informação claras e abrangentes, que abordem questões como uso adequado de dispositivos, acesso a informações confidenciais e responsabilidades dos usuários. Essas políticas devem ser comunicadas aos funcionários e reforçadas regularmente.

Consequências e recompensas: Estabelecer consequências claras para violações de políticas de segurança, bem como recompensas para aqueles que demonstrarem boas práticas de segurança da informação. Isso pode incentivar o cumprimento das políticas e reforçar a importância da segurança.

Atualizações regulares

Acompanhamento contínuo: Realizar treinamentos e conscientização de forma regular para garantir que os funcionários estejam atualizados sobre as últimas ameaças e práticas de segurança. Isso pode ser feito por meio de sessões de treinamento presenciais, webinars, cursos online e newsletters informativas.

Ao promover a conscientização e o treinamento em segurança da informação, as organizações fortalecem a linha de defesa humana contra ameaças cibernéticas. Os funcionários se tornam mais conscientes dos riscos e adotam práticas seguras em suas atividades diárias, contribuindo para a proteção efetiva dos dados e sistemas. Aqui estão mais algumas estratégias para promover a conscientização e o treinamento em segurança da informação:

Exemplos reais e estudos de caso

Compartilhar exemplos reais de incidentes de segurança e suas consequências para destacar a importância da segurança da informação. Isso pode envolver casos de violações de dados, ataques de ransomware ou perdas financeiras resultantes de ataques cibernéticos. Além disso, apresentar estudos de caso de organizações que implementaram com sucesso medidas de segurança e tiveram resultados positivos.

Testes de conhecimento e avaliações

Realizar testes de conhecimento e avaliações periódicas para medir a compreensão dos funcionários em relação às práticas de segurança da informação. Essas avaliações podem ajudar a identificar áreas de melhoria e fornecer feedback individualizado aos funcionários.

Engajamento da alta administração

Envolver a alta administração e os líderes da organização no apoio à conscientização e treinamento em segurança da informação. Isso inclui a participação ativa em campanhas de conscientização, o exemplo de práticas seguras e o fornecimento de recursos adequados para a implementação de medidas de segurança.

Atualizações sobre ameaças emergentes

Manter os funcionários informados sobre as ameaças cibernéticas emergentes e as táticas utilizadas pelos hackers. Isso pode ser feito por meio de boletins informativos, alertas de segurança e compartilhamento de informações de organizações especializadas em segurança cibernética.

Parceria com especialistas em segurança

Trabalhar em parceria com especialistas em segurança da informação, seja internamente ou contratando consultorias externas. Esses especialistas podem fornecer treinamentos mais avançados, workshops interativos e aconselhamento personalizado, de acordo com as necessidades e características específicas da organização.

Cultura de segurança

Fomentar uma cultura de segurança em toda a organização, na qual todos os funcionários se sintam responsáveis pela proteção dos dados e sejam incentivados a relatar incidentes de segurança e preocupações relacionadas à segurança da informação.

Ao adotar essas estratégias, as organizações podem promover uma cultura de segurança da informação, em que todos os funcionários compreendam a importância de suas ações para a proteção dos dados e sejam capazes de identificar e mitigar os riscos cibernéticos. Isso resulta em uma postura mais resiliente e eficaz contra ameaças e ataques cibernéticos.

Resposta a Incidentes

A resposta eficaz a incidentes é fundamental para minimizar o impacto de uma violação de segurança e para garantir a rápida recuperação dos sistemas e dados. Ter um plano de resposta a incidentes bem estruturado e em vigor é essencial para lidar de maneira eficiente com eventos adversos. A seguir, são apresentadas etapas para uma resposta eficaz a incidentes:

Detecção e notificação

Monitoramento contínuo: Implementar soluções de monitoramento de segurança que possam detectar atividades suspeitas ou anormais nos sistemas e redes. Isso inclui a utilização de ferramentas como firewalls, sistemas de detecção de intrusões (IDS) e sistemas de prevenção de intrusões (IPS).

Alertas e notificação: Estabelecer procedimentos claros para a detecção e notificação de incidentes. Isso pode envolver a criação de canais de comunicação dedicados, como uma equipe de resposta a incidentes (IRT), que seja responsável por receber e avaliar os alertas de segurança.

Contenção e mitigação

Isolamento do incidente: Agir rapidamente para isolar o incidente, minimizando a propagação do ataque e o impacto nos sistemas e dados. Isso pode envolver a desativação temporária de servidores, a segregação de redes comprometidas ou a implementação de medidas de segurança adicionais.

Bloqueio de ameaças: Identificar e bloquear as ameaças, como desativação de contas comprometidas, remoção de malware e aplicação de patches de segurança relevantes. É importante garantir que as medidas de segurança sejam aplicadas de forma eficaz para evitar futuras explorações.

Investigação e análise

Coleta de evidências: Realizar uma investigação completa do incidente, coletando todas as evidências relevantes. Isso pode envolver o registro de logs, análise de tráfego de rede, revisão de registros de eventos e exame de sistemas afetados. A colaboração com especialistas em segurança forense pode ser necessária em casos mais complexos.

Avaliação de impacto: Determinar o alcance e o impacto do incidente, identificando sistemas, dados ou processos comprometidos. Isso ajudará a entender as consequências do incidente e a planejar as etapas de recuperação.

Recuperação e melhoria

Restauração dos sistemas: Restaurar os sistemas e dados afetados pelo incidente, garantindo que as cópias de backup estejam disponíveis e sejam confiáveis. É importante realizar testes de integridade e validade dos backups antes de sua utilização.

Análise de lições aprendidas: Realizar uma análise pós-incidente para identificar as vulnerabilidades exploradas, as falhas de segurança e as lacunas no plano de resposta a incidentes. Com base nessa análise, implementar melhorias e atualizações nos controles de segurança e procedimentos de resposta a incidentes.

Treinamento e conscientização: Reforçar a conscientização e o treinamento dos funcionários em relação às práticas de segurança da informação, com base nas lições aprendidas do incidente. Isso ajudará a prevenir incidentes semelhantes no futuro e a fortalecer a postura de segurança da organização como um todo.

Comunicação e notificação

Comunicar o incidente às partes interessadas relevantes, como a equipe de gerenciamento executivo, órgãos reguladores, parceiros comerciais e clientes afetados, seguindo as obrigações legais e regulatórias aplicáveis. A transparência na comunicação é essencial para manter a confiança e a credibilidade da organização.

Preparar um plano de comunicação para fornecer atualizações regulares sobre o incidente, suas consequências e as medidas tomadas para mitigar o impacto. Isso ajudará a manter todos os envolvidos informados e minimizará a disseminação de informações incorretas ou desencontradas.

Aprendizado e aprimoramento contínuos

Realizar exercícios regulares de simulação de incidentes para testar a eficácia do plano de resposta a incidentes e identificar possíveis melhorias. Esses exercícios podem envolver cenários simulados de ataques cibernéticos e a avaliação das medidas tomadas pelos envolvidos.

Acompanhar as tendências e evoluções no campo da segurança cibernética, a fim de atualizar constantemente o plano de resposta a incidentes e as medidas de segurança adotadas pela organização. Isso ajudará a manter a postura de segurança alinhada com as ameaças emergentes.

Ter um plano de resposta a incidentes bem definido e testado, juntamente com uma equipe de resposta experiente, é fundamental para lidar efetivamente com incidentes de segurança.

Cumprimento de Regulamentações

O cumprimento de regulamentações específicas do setor, como a ISO 27001, HIPAA e PCI DSS, é uma preocupação essencial para as organizações em diversos setores. A conformidade regulatória envolve aderir a padrões e diretrizes estabelecidas para proteger informações sensíveis, garantir a privacidade dos dados e manter a segurança das operações.

A conformidade com as regulamentações relevantes é fundamental para garantir a confiança dos clientes, fornecedores e parceiros comerciais. As regulamentações do setor estabelecem diretrizes claras sobre como as organizações devem tratar e proteger as informações confidenciais. Ao aderir a essas normas, as empresas demonstram seu compromisso em garantir a segurança dos dados e a conformidade legal.

A ISO 27001 é um exemplo de regulamentação que se concentra na gestão da segurança da informação. Ela fornece um conjunto abrangente de controles e melhores práticas para garantir a confidencialidade, integridade e disponibilidade das informações. A conformidade com a ISO 27001 ajuda a estabelecer um sistema de gestão da segurança da informação eficaz e a garantir que os riscos sejam adequadamente identificados, avaliados e mitigados.

Outro exemplo importante é o HIPAA (Health Insurance Portability and Accountability Act), que se aplica às organizações de saúde nos Estados Unidos. O HIPAA estabelece diretrizes para proteger a privacidade e segurança das informações de saúde dos pacientes. O cumprimento do HIPAA é fundamental para garantir a confidencialidade das informações médicas e evitar violações que possam resultar em sérias consequências legais e danos à reputação.

Da mesma forma, o PCI DSS (Payment Card Industry Data Security Standard) é um conjunto de requisitos para organizações que processam, armazenam ou transmitem dados de cartão de pagamento. A conformidade com o PCI DSS visa garantir a proteção dos dados do cartão de crédito e débito, minimizando o risco de fraude e violações de segurança.

Manter-se atualizado com as exigências regulatórias é crucial para as organizações. As regulamentações evoluem constantemente para lidar com as ameaças emergentes à segurança da informação. É essencial que as empresas acompanhem essas mudanças e implementem os controles de segurança correspondentes.

Implementar controles de segurança adequados implica em adotar medidas técnicas, organizacionais e procedimentais para proteger as informações e mitigar os riscos identificados. Isso pode envolver o uso de criptografia, autenticação de dois fatores, firewalls, monitoramento de eventos de segurança, políticas de acesso e treinamentos para conscientização sobre segurança.

Em resumo, o cumprimento de regulamentações específicas do setor, como a ISO 27001, HIPAA, PCI DSS e outras, desempenha um papel fundamental na proteção das informações confidenciais e na garantia da conformidade legal. Manter-se atualizado com as exigências regulatórias e implementar controles de segurança apropriados são medidas essenciais para proteger os dados, preservar a confiança dos clientes e evitar consequências legais e danos à reputação.

Conclusão

A segurança da informação é um desafio constante no mundo digital em rápida evolução. Compreender os principais desafios e adotar estratégias eficazes de segurança pode ajudar indivíduos e organizações a protegerem seus dados e mitigarem ameaças cibernéticas. Ao enfrentar esses desafios com medidas proativas, é possível garantir a segurança e a continuidade das operações, além de preservar a confiança dos clientes e parceiros.

Embora os desafios de segurança da informação sejam complexos, é possível superá-los por meio de uma abordagem holística que combina tecnologia, processos e conscientização. Além disso, é fundamental acompanhar as tendências e as melhores práticas da área, adaptando constantemente as estratégias de segurança para enfrentar as ameaças emergentes.

Investir em soluções de segurança confiáveis e atualizadas, como firewalls, antivírus, sistemas de detecção de intrusões e ferramentas de monitoramento, é um passo essencial. No entanto, a tecnologia por si só não é suficiente. É crucial envolver os usuários finais e capacitá-los por meio de programas de conscientização e treinamento regular. Os colaboradores devem ser educados sobre as ameaças cibernéticas mais recentes, aprender a identificar sinais de phishing e adotar boas práticas de segurança.

Além disso, é importante implementar uma abordagem em camadas, onde várias defesas de segurança são aplicadas em diferentes níveis da infraestrutura tecnológica. Isso inclui medidas como autenticação multifator, criptografia de dados, backups regulares, restrição de acesso baseada em privilégios e monitoramento contínuo de atividades suspeitas.

Um componente crucial para superar os desafios de segurança da informação é a resposta eficaz a incidentes. Ter um plano de resposta a incidentes bem elaborado, que define claramente as etapas a serem seguidas em caso de violação ou comprometimento de dados, é essencial. Isso permite uma detecção e resposta rápidas, minimizando o impacto dos incidentes.

Por fim, a conformidade com as regulamentações de segurança da informação é fundamental para evitar penalidades legais e proteger a reputação da organização. É importante estar atualizado com as leis e regulamentos relevantes e implementar os controles de segurança necessários para atender aos requisitos específicos do setor.

Superar os desafios de segurança da informação requer um esforço contínuo e uma mentalidade de segurança em todos os níveis da organização. É um investimento necessário para proteger informações sensíveis, manter a confiança dos clientes e preservar a reputação da empresa em um ambiente digital cada vez mais complexo. Com as estratégias corretas, é possível enfrentar esses desafios e garantir a segurança da informação em um mundo conectado.

Leia também: Os melhores cursos de programação pra começar a estudar hoje mesmo